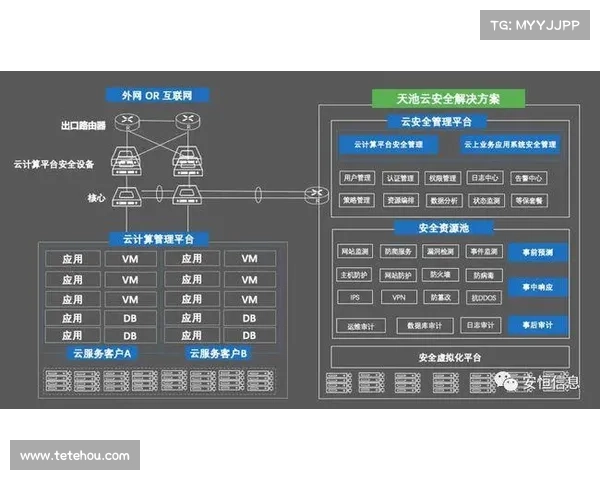

云安全态势管理的重要性与挑战

关键要点

云安全态势管理CSPM工具帮助安全团队合规性地配置和部署云工作负载。现代威胁行为者的攻击手法使得仅依赖“时间点”解决方案无法有效防御。如何保护云环境与保护房屋安全类似,需要全面的监控和检测。建议组织采取措施加强身份管理,做好风险评估,以提升网络安全。云安全态势管理工具显著改善了安全团队保护云工作负载的方式。CSPM 供应商提供的防护栏位确保资源以合规的方式被部署和配置。历史上,合规性往往成为环境中第一波安全优先事项的主要驱动因素。然而,云基础架构安全在很大程度上仍然通过态势来观察当资源误配置时,检测偏差。虽然这一点是有帮助的,但这些“时间点”的解决方案并未很好地适应现代威胁行为者的战术、技术和程序TTPs。

保护云环境的类比

将云保护比作保护家庭安全系统是一个形象化的比喻。安全系统设计用于保护家庭主要的入口当有人打开门、升起车库门或打开窗户时,会警告房主。在很多情况下,这足以有效阻止窃贼入侵。如果有人试图进入,警报会响起,警察会自动被通知。

但如果窃贼拥有前门的钥匙呢?他们可以轻松走到门口,插入钥匙,打开门进来。打开门时,系统可能会欢迎他们。这种家庭安全系统不仅允许窃贼进入,而且可能对他们进入的房间、盗走的物品或破坏的财物毫不了解。

海外npv加速器CSPM 对云环境提供了类似的安全保障。它们确保组织不会将 S3 桶公开,并且公司资源不会被误配置。然而,这些环境的时间点快照方面尚不足以防止威胁行为者获得环境的访问。运行时的可见性和检测仍旧逃避大多数安全团队的监控,而在传统本地环境中有效的工具和技巧在云中不再有效。

那么,发生了什么变化?为什么仅凭态势不足以应对?

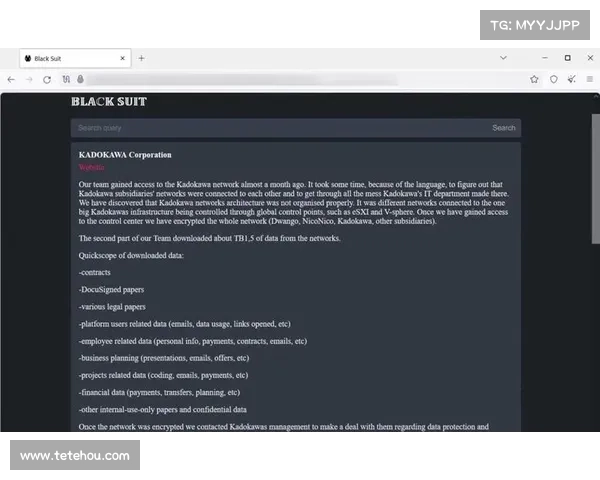

Crowdstrike 最近的 威胁狩猎报告 指出,80 的泄露事件涉及被攻击的身份,并且他们观察到获取秘密密钥及其他凭证材料的尝试增加了 160。同时,在暗网社区中,访问代理的广告也有类似增加。攻击者能够收集凭证,从而在环境中侧移,他们往往可以在几周或几个月内毫无察觉地活动。攻击者还有许多地下市场可以获取凭证。获取凭证的尝试以及销售凭证的行为的上升反映出现代威胁行为者对用这些密钥获取目标网络“前门”访问的强烈需求。

攻击者如何跨越身份验证边界

在环境中横向移动时,威胁行为者常常可以轻松跨越身份验证边界,从 Okta 到 AWS,再到 GitHub 和 Slack。遗憾的是,这些身份验证边界是安全团队用来保护每个分层环境的工具的一个显著盲点。如果攻击者从 Okta 移动到 AWS,再到 GitHub 然后到 Slack,那么这潜在的需要从每个层面提取日志数据,以拼凑攻击者如何获取环境访问以及在环境中所做的事情。

回到家庭安全系统的比喻,假设家庭的安全摄像头仅覆盖房子的一间房客厅。如果房子被盗,我们可以回看监控录像发现窃贼进入了客厅,拿走了电视,然后离开了。但是我们不知道他们在进入客厅之前做了什么,或者他们在之后做了什么我们对犯罪活动的了解仅仅是这个小片段,未能形成整个犯罪过程的完整图像。

三种加强安全防护的方式

组织可以采取一些措施,以帮助更好地保护他们的环境并检测潜在的可疑和恶意活动:

措施 描述